Hardware ist nicht nur teils extrem kostspielig, sondern sie enthält mitunter unersetzliche oder aus gutem Grund geheim gehaltene Daten. Gleichsam ist es je nach Art des Geräts unsagbar einfach, es ungesehen zu entwenden.

Firmen und Privatbesitzer sollten deshalb Diebstahlschutz gleichermaßen ernst nehmen – und versuchen, die Tat an sich zu vermeiden und durch passende Maßnahmen das Finden bzw. Aufdecken zu erleichtern. Dafür stehen zahlreiche Optionen offen.

Langfinger-Erschwernisse für alles zwischen Server-Rack und Smartphone. (Bildquelle: Pexels)

Nicht immer ist es nötig, zielführend oder überhaupt möglich, ein Hardware-Gesamtsystem (unbemerkt) zu stehlen. Denken wir an einem Gaming-PC im Geschäft, bei dem es ein Langfinger eigentlich nur auf die kostspielige Grafikkarte abgesehen hat.

Wirklich physisch sichern lässt sich eine einzelne Grafikkarte nicht. Wohl aber ließe sich ein Öffnen des PCs verhindern. Dafür eignen sich Etiketten jeglicher Art, die sich nicht rückstandslos oder beschädigungsfrei ablösen lassen – dank zahlreicher Materialien, Farben und Formen gibt es dafür eine große Optionsvielfalt. Die Verwendung solcher Etiketten kann sowohl Hardware sichern, die sich gar nicht anderes schützen lässt, als auch solche, die noch eine weitere Sicherheitsstufe vorzuweisen hat:

In praktisch jedem Server-Raum befinden sich die wichtigsten Bauteile in Schränken – die wiederum mittels Schlösser gut verriegelt sind. Tatsache ist, diese Vorgehensweise ist faktisch die beste, wenn es um das vollständige Verhindern eines Zugriffs geht. Denn Hardware, die schlicht und ergreifend „weggeschlossen“ ist, weist einige Tatsachen auf:

Last, but not least, sorgt das Wegschließen für einen der wichtigsten Faktoren des Diebstahlschutzes: Es verlängert je nach Qualität von Gehäuse und Schloss den Zeitfaktor, der zur Überwindung nötig ist. Je mehr Zeit nötig ist, desto wahrscheinlicher ein Aufdeckungsrisiko. Übrigens gilt dieser Punkt selbst für Händler, die ihre Hardware präsentieren müssen. Schließlich gibt es genügend Schränke für den Verkaufsraum, die dank viel Glas hohen Schutz bei gleichzeitig guter Sichtbarkeit bieten. Also kein Nachteil.

Manchmal ist es nicht möglich, Hardware gänzlich wegzuschließen, weil sie benutzbar sein muss. Beispiele dafür gibt es im unternehmerischen Alltag ebenso viele wie in Einzelhandelsgeschäften – etwa, wenn Kunden ein Tablet aktiv nutzen können sollen.

Zumindest wenn Hardware in solchen Fällen nicht sehr mobil sein muss, bietet es sich an, sie ganz ähnlich festzuschließen, wie man ein Fahrrad an einem Ständer anketten würde.

Hierfür gibt es eine breite Riege von sowohl typspezifischen als auch universell einsetzbaren Haltern. Ihr Nachteil: Sie sind oftmals nur für Tablets und Smartphones gedacht, deutlich seltener für Notebooks oder gar Ein- und Ausgabegeräte. Allerdings kann ein guter Handwerksbetrieb meist selbst in solchen Fällen Abhilfe schaffen, indem er Einzelanfertigungen erstellt.

Mitunter sind hier sogar simple, aber dennoch wirksame DIY-Lösungen möglich. Stichwort Tower-Computer: Hier bietet es sich an, schlicht mehrere Löcher in Boden, Decke oder Wände des Gehäuses zu bohren und dadurch den ganzen Rechner irgendwo anzuschrauben – sei es ein Schreibtisch oder eine Wand.

Tipp: In diesem Fall empfiehlt es sich, spezielle Sicherheitsschrauben zu verwenden – nicht zuletzt, um ein Öffnen des Gehäuses zu unterbinden. Solche Schrauben lassen sich nicht mit gängigen Werkzeugen öffnen.

Zumindest die Hauptbestandteile eines Computersystems müssen sich keinesfalls zwangsläufig in unmittelbarer Nähe zu Eingabe- und Ausgabegeräten befinden. So wäre es beispielsweise absolut denkbar, bei schulisch oder unternehmerisch genutzten PCs die Rechner an sich räumlich von Monitor, Tastatur und Maus zu trennen. Entweder über hinreichend lange Kabel oder den Weg von Remote-Systemen.

Allerdings geht der Gedanke der räumlichen Trennung noch weiter. In solchen Fällen sollten die wirklich wichtigen Komponenten sich in besonders gesicherten Räumen befinden; das gilt mitunter selbst dann, wenn bereits die Bausteine, wie in Punkt 2 gezeigt, weggeschlossen werden. So gibt es beispielsweise keinen Grund, warum ein Server-Raum Fenster nach draußen haben müsse, wenn die Be- und Abluft auf anderem Wege geleitet wird.

In fast jedem Bekleidungsgeschäft löst ein Alarm aus, wenn an der Ware angebrachte Sicherheitsetiketten einen bestimmten Bereich verlassen. Gerade heute, wo sich die dafür nötigen Schaltkreise sehr unscheinbar in RF-, EM-, AM- oder RFID-Etiketten, ja sogar in papiernen Unterlagen verbergen lassen, lässt sich ein ähnliches System völlig unsichtbar aufbauen.

Das gilt selbst in Umgebungen, in denen die Aufdeckung einer solchen Sicherung problematisch wäre. Beispielsweise in Firmen, wo dies als mangelndes Vertrauen gegenüber den Mitarbeitern interpretiert werden könnte.

Auf dem gleichen Grundgedanken basiert die Option, Hardware sogar dann nachverfolgbar zu machen, wenn sie eigentlich schon entwendet und aus dem Haus gebracht wurde. Je nach Gerät, Größe und nötigem Ortungsradius bieten sich hier verschiedene Herangehensweisen an:

Generell sollte versucht werden, mehrere dieser Methoden zu kombinieren, damit Kriminelle es schwer haben, sie alle zu finden. Naturgemäß können die äußerst kompakten Bauweisen heutiger Geräte diese Herangehensweisen erschweren.

Zumindest bei Geräten, die Speicher enthalten, auf denen sich wichtige Daten befinden, sollten zudem grundsätzlich sehr starke Verschlüsselungssysteme genutzt werden. Allerdings sind selbst sie nur als erste Schutzebene nach einem erfolgreichen Diebstahl zu betrachten – wie gesagt, ist der Zeitfaktor lang genug, kann alles überwunden werden.

Daher sollte hier ebenso stets eine Methode integriert werden, um die Daten aus beliebiger Distanz löschen zu können. Meist muss dieser Vorgang aktiv eingeleitet werden – etwa bei den allermeisten Smartphones. Allerdings wären zumindest theoretisch Systeme denkbar, die eine automatische Löschung einleiten, sobald nicht regelmäßig ein bestimmter Code eingegeben wird. In diesem Fall würden die Daten nach Ablauf einer gewissen Zeit automatisch gelöscht, was die Sicherheit drastisch erhöhen würde.

Jedoch: Marktüblich sind solche Systeme bislang noch nicht.

Speicherspezialist Seagate gibt heute die weltweite Verfügbarkeit der neuen Exos M und IronWolf Pro Festplatten mit bis zu 30 TB...

Philips präsentiert mit dem neuen 68,58 cm (27") Evnia 27M2N3800A einen Premium-Gaming-Monitor der nächsten Generation. Das Besondere an diesem Modell:...

Desktop-PCs bleiben daheim, das Handy kann einen vollwertigen Computer nicht immer ersetzen. Es hat gute Gründe, warum du dein Laptop...

Die Crucial T710 ist die mittlerweile dritte Generation PCIe Gen5 Drives von Micron und tritt in die Fußstapfen der bisherigen...

KIOXIA bietet ab sofort Muster seiner neuen Embedded-Flashspeicher im UFS (Universal Flash Storage)-Format 4.1 an. Das Unternehmen untermauert damit seine...

Seagate stellt die Exos M und IronWolf Pro Festplatten mit 30 TB vor. Die neuen Laufwerke basieren auf der HAMR-Technologie und sind für datenintensive Workloads bestimmt. Wir haben beide Modelle vorab zum Launch getestet.

Mit der T710 SSD stellt Crucial seine 3. Generation PCI Express 5.0 SSDs vor. Die neuen Drives bieten bis zu 14.900 MB/s bei sequentiellen Zugriffen und sind ab sofort erhältlich. Wir haben das 2-TB-Modell ausgiebig getestet.

Mit der XLR8 CS3150 bietet PNY eine exklusive Gen5-SSD für Gamer an. Die Serie kommt mit vormontierter aktiver Kühlung sowie integrierter RGB-Beleuchtung. Wir haben das 1-TB-Modell ausgiebig getestet.

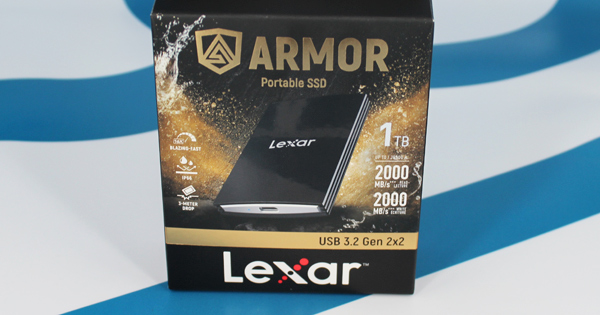

Die Armor 700 Portable SSD von Lexar ist gemäß Schutzart IP66 sowohl staub- als auch wasserdicht und damit perfekt für den Outdoor-Einsatz geeignet. Mehr dazu in unserem Test des 1-TB-Exemplars.